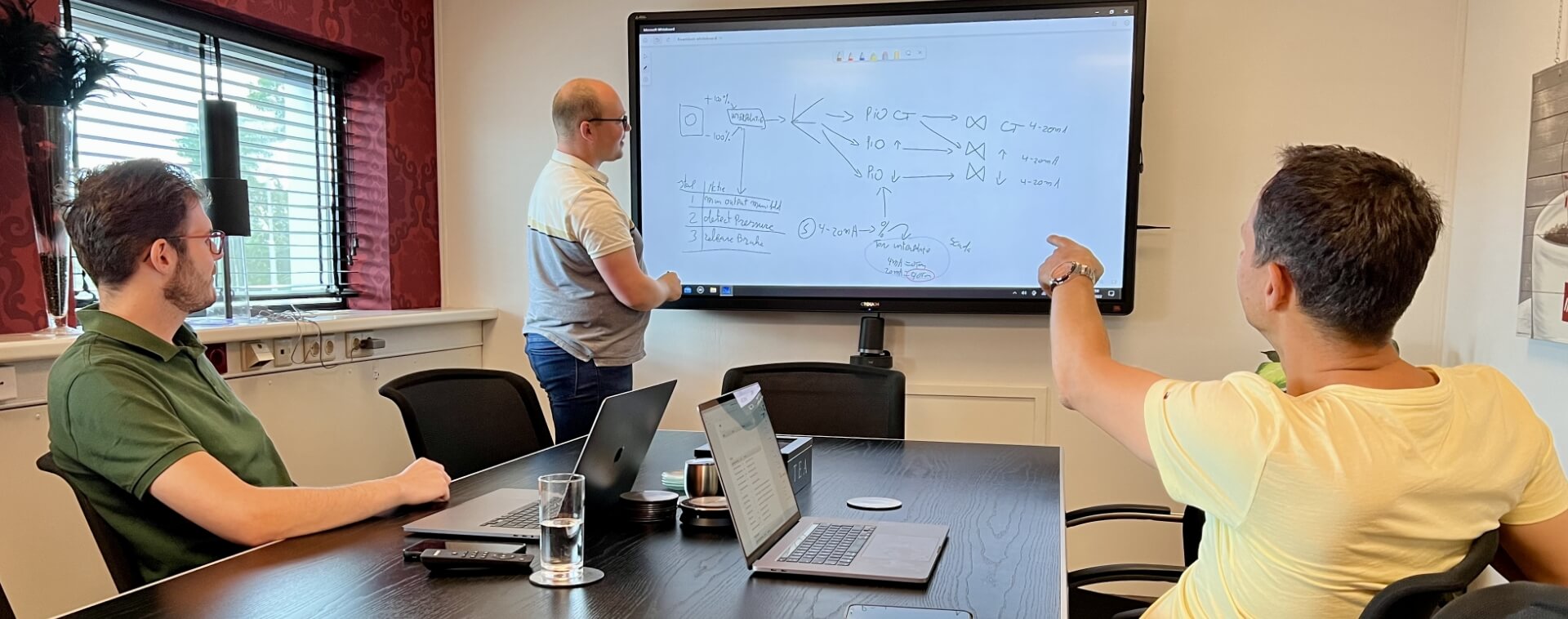

Vast contactpersoon = persoonlijke service

Cybersecurity in OT:

Waar te beginnen?

Waar te beginnen?

In een wereld waarin digitalisering en industriële automatisering elkaar in een steeds sneller tempo omarmen, wordt de beveiliging van operationele technologie (OT) cruciaal voor het veiligstellen van vitale processen en infrastructuren. Tegelijkertijd wordt het voor bedrijven steeds moeilijker om door de bomen het bos te zien als het gaat om de juiste wet- en regelgeving. Naast de NIS2-richtlijn en de Cyber Resilience Act (CRA) zijn er nog andere relevante regelgeving en standaarden, zoals IEC 62443, de Machinerichtlijn (toekomstige Machineverordening), de EU Cybersecurity Act en de GDPR (AVG). Al deze regelgeving maakt het lastig voor bedrijven om zonder externe expertise de juiste maatregelen te treffen en compliant te blijven. In deze blog belichten we de impact van deze wetgevingen en bieden we praktische strategieën om bedreigingen en risico’s in OT te beheersen. Tot slot delen we een blik op de toekomst en hoe ons bedrijf zich voorbereidt op een steeds complexer wordend cyberlandschap

Operationele technologie omvat systemen en apparaten die fysieke processen in sectoren als energie, productie, transport en waterbeheer aansturen. Denk hierbij aan PLC, SCADA en andere automatiseringsoplossingen. Deze systemen vormen de ruggengraat van kritieke infrastructuren en zijn cruciaal voor betrouwbare en veilige operationele processen.

De toenemende digitalisering van OT brengt aanzienlijke voordelen met zich mee, zoals verbeterde efficiëntie en geoptimaliseerde processen. Tegelijkertijd vergroot het de blootstelling aan cyberdreigingen. Cyberaanvallen op OT kunnen leiden tot ernstige incidenten, zoals productie stilstanden, fysieke schade of zelfs bedreigingen voor de volksveiligheid. Daarom is het waarborgen van de cybersecurity in OT niet alleen een technische uitdaging, maar een strategische noodzaak voor elke organisatie die afhankelijk is van deze technologieën.

De NIS2-richtlijn richt zich op het versterken van cybersecuritymaatregelen binnen veel sectoren. Waar de oorspronkelijke NIS-richtlijn zich voornamelijk beperkte tot vitale sectoren, breidt NIS2 de verplichtingen uit naar een veel grotere groep organisaties, waaronder middelgrote en grote ondernemingen in sectoren zoals productie, logistiek en digitale infrastructuur. Deze richtlijn verplicht bedrijven om robuuste beveiligingsmaatregelen te implementeren en incidenten adequaat te melden. Voor OT-omgevingen betekent dit dat bedrijven niet alleen de technische beveiliging moeten aanscherpen, maar ook hun processen rondom risicomanagement, monitoring en respons moeten optimaliseren.

De Europese verordening CRA (Cyber Resilience Act) legt de nadruk op het creëren van een veilige digitale omgeving door producten en diensten van de markt te weren die niet voldoen aan de gestelde veiligheidsnormen. De wet stimuleert fabrikanten en leveranciers om cybersecurity vanaf het ontwerpstadium in hun producten te integreren. Dit geldt ook voor OT-apparatuur, waarbij het cruciaal is dat de beveiliging niet als een achteraf gedachte wordt toegevoegd.

De CRA zorgt ervoor dat leveranciers verantwoordelijkheid nemen voor de veiligheid van hun producten gedurende de gehele levenscyclus. Voor organisaties die afhankelijk zijn van OT, betekent dit een extra laag van zekerheid, omdat producten die op de markt komen, al aan strenge beveiligingsnormen moeten voldoen. Dit helpt bij het verminderen van risico’s die voortkomen uit verouderde of onveilige technologie.

IEC 62443 is een internationale standaard die specifiek gericht is op cybersecurity voor industriële automatiserings- en controlesystemen (IACS). Deze standaard biedt richtlijnen voor het opzetten van een veilige OT-omgeving en helpt bedrijven om systematisch risico’s te identificeren en te beperken.

De huidige Machinerichtlijn wordt vervangen door de Machineverordening, die strengere eisen stelt aan de cybersecurity van geautomatiseerde systemen en industriële machines. Dit betekent dat fabrikanten en gebruikers van deze machines moeten zorgen voor ingebouwde beveiliging en regelmatige software-updates.

De EU Cybersecurity Act richt zich op certificeringen voor cybersecurity van producten en diensten, wat van invloed is op de OT-industrie. Daarnaast kan de GDPR (AVG) relevant zijn als OT-systemen persoonsgegevens verwerken, bijvoorbeeld bij monitoring van industriële processen met camerabeelden of sensoren die gekoppeld zijn aan medewerkers.

Een van de meest besproken bedreigingen is ransomware. Cybercriminelen richten zich steeds vaker op OT-systemen om kritieke processen te verstoren en losgeld te eisen. Aangezien OT-systemen vaak verouderd of niet ontworpen zijn met cybersecurity in gedachten, kunnen aanvallers kwetsbaarheden exploiteren om zich toegang te verschaffen tot kritieke netwerken.

Niet alle risico’s komen van externe bronnen. Medewerkers met toegang tot OT-systemen kunnen, bewust of onbewust, de veiligheid in gevaar brengen. Dit kan variëren van foutieve configuraties tot malafide handelingen door ontevreden medewerkers. Het is daarom essentieel om strikte toegangscontroles en continue monitoring te implementeren.

De toeleveringsketen vormt een complex web waarin de veiligheid van één enkele leverancier het hele systeem kan compromitteren. Als een leverancier kwetsbaar is, kan dit leiden tot een zwakke schakel in de beveiliging van een organisatie. Daarom is het belangrijk om niet alleen naar eigen systemen te kijken, maar ook naar de cybersecuritypraktijken van alle partners en leveranciers.

Veel OT-systemen draaien op legacy software en hardware die niet is ontworpen met moderne cyberdreigingen in gedachten. Deze verouderde systemen missen vaak de mogelijkheid tot regelmatige updates of patching, wat ze extra kwetsbaar maakt voor aanvallen.

Het fundament van een sterke OT-cybersecurity is een grondige risicobeoordeling. Organisaties moeten regelmatig audits uitvoeren om kwetsbaarheden in hun systemen te identificeren en te prioriteren op basis van potentiële impact. Daarnaast is het belangrijk om continu te monitoren op verdachte activiteiten, zodat aanvallen in een vroeg stadium gedetecteerd en bestreden kunnen worden.

Het segmenteren van OT-netwerken kan helpen om de verspreiding van een mogelijke aanval te beperken. Door kritieke systemen te isoleren van minder gevoelige netwerken kunnen organisaties de schade beperken als een aanval toch plaatsvindt. Dit betekent het toepassen van strikte toegangscontroles en het gebruik van firewalls en andere beveiligingsmaatregelen om verschillende netwerksegmenten te scheiden.

Het toepassen van het principe ‘security by design’ is essentieel, vooral met de invoering van de CRA. Dit houdt in dat beveiliging vanaf het allereerste begin wordt geïntegreerd in de ontwikkeling en implementatie van OT-systemen. Dit vermindert het risico dat kwetsbaarheden later in de levenscyclus van het product een probleem vormen.

Cybersecurity is niet alleen een technologisch vraagstuk, maar ook een kwestie van mensen en processen. Het trainen van medewerkers in cybersecuritybewustzijn en het creëren van een cultuur waarin beveiliging centraal staat zijn cruciale stappen. Regelmatige trainingen en simulaties van cyberaanvallen kunnen helpen om het personeel scherp te houden en de respons op incidenten te verbeteren.

Gezien de complexiteit en snelheid van cyberdreigingen is samenwerking tussen organisaties en overheidsinstanties van groot belang. Deelname aan sectorbrede netwerken en het uitwisselen van informatie over bedreigingen en best practices kan helpen om sneller en effectiever te reageren op nieuwe risico’s.

Bij Progmatic geloven we dat cybersecurity in OT geen eenmalig project is, maar een continu proces van verbetering en aanpassing. Wij helpen bedrijven door de complexiteit van wet- en regelgeving te vertalen naar praktische en effectieve beveiligingsmaatregelen.

Heeft u vragen of wilt u meer weten over hoe wij u kunnen ondersteunen bij het verbeteren van uw OT-cybersecurity? Neem gerust contact met ons op voor een vrijblijvend gesprek!

Progmatic helpt bedrijven hun doelen te bereiken middels automatisering.

Over ons